Navegando por Firax, encontré un manual del conocido programa para hackear WiFis, Aircrack. Me llamó la atención porque normalmente este tipo de manuales sólo se encuentran en inglés u otros idiomas, pero en este caso lo encontré totalmente en español y muy bien explicado.

Sin más enrrollarme os dejo el link al manual.

Y aquí el link de descarga del programa para Windows o Linux.

Como acabo de verlo también y me ha parecido interesante, os dejo un vídeo en el que habla de los peligros de una WiFi no segura o hackeada que encontré en CiberPrensa.

CÓMO ENTRAR EN UNA MÁQUINA WINDOWS CON RECURSOS COMPARTIDOS by newton

Este hack no se basa en un fallo del windows ni nada parecido. Algunos usuarios tienes redes de trabajo, se reunen para jugar a quake, cambiar fotos porno... ese tipo de cosas, y comparten recursos y no ponen passwords. Si encontramos a uno de estos individuos... le podemos joder lo que queramos o la mayoría de las veces, sacar passwords y archivos importantes (o juegos o fotos porno o...). En esta mini-guía se explican los pasos a seguir para hackear una máquina con recursos compartidos en windows.

1. Fijar blanco

Necesitamos una IP, si no tenemos un objetivo pensado (como podría ser: el hijoputa de la clase, el profe de mates, el ordenata del director...) puedes entrar en el irc y buscar gente por ahí. Una buena sugerencia es la de elegir a alguien de un canal en el que te gustaría tener op, alguien que te ha jodido y le quieres quitar el nick si lo ha registrado, o simplemente necesitas a alguien para probar y... lo siento chico, te ha tocado a ti xDDD (y eliges uno cualquiera en el canal o si usas mIRC puedes poner:

Para saber la gente que hay en un canal sin entrar en el:

/names #canal

Para pillar una IP aleatoria del canal en el que estamos:

//dns $nick(#,$rand(1,$nick(#,0)))

Si quieres pillar la IP de un nick que ya sabes pones:

/dns nick (nick es el nick del que quieres averiguar la IP)

Entonces ocurrirá algo como esto en el status:

*** Looking up ctv21225141110.ctv.es

*** Resolved ctv21225141110.ctv.es to 212.25.141.110

Tenemos la IP, que en este caso es 212.25.141.110, podemos pasar al siguiente paso.

2. Averiguar el nombre de la máquina objetivo

Para poder entrar primero necesitamos saber cuál es el nombre de la máquina, para ello usaremos el programa nbtstat con el parámetro –A, que sirve para pillar la tabla de nombres de la máquina objetivo a partir de la IP. Este comando se usa así: ‘nbtstat –A 123.123.123.123’. Podemos ejecutarlo desde un prompt del DOS, desde Inicio-Ejecutar o desde mIRC con el comando: /run nbtstat –A DirecciónIP

Una sugerencia para mIRC es escribir éstas líneas en los remotes:

On 1:Dns: {

echo $iaddress

clipboard $iaddress

run nbtstat –A $iaddress

}

Y cuando hagas un dns te hará el nbtstat automaticamente.

(se nota que soy scripter)

He ejecutado el nbtstat con fliper (víctima):

nbtstat –A 212.25.141.110

y me ha respondido algo así:

Host not found.

Lo que quiere decir que o no tiene el netbios activo, o no usa windows o no se encuentra nada en esa IP (puede que se haya desconectado, que la hayas escrito mal...), o sea, Paso1 y a buscarse otra víctima.

Repetimos, ya tengo otra víctima y ejecuto el comando ‘nbtstat –A IPdelavíctima’

Esta vez ha contestado algo como:

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

SUSO <00> UNIQUE Registered

SUSOHACKER <00> GROUP Registered

SUSO <03> UNIQUE Registered

MAC Address = 44-45-53-54-00-00

Ahora sabemos que el nombre de la máquina es SUSO (primera entrada <00>), que el nombre del grupo es SUSOHACKER.

El nombre de la máquina es el primer UNIQUE de la tabla, y los grupos que hay son reconocidos fácilmente por GROUP.

Pero antes de qué empieces a dar saltos de alegría por haber encontrado un objetivo válido, he de decirte que este no nos vale (que malo soy... xDDDDDD). Para que el objetivo valga (o sea que haya posibilidades de entrar en él) tiene que haber por al menos una entrada<20>, y en este caso no la hay.

Repetimos Paso1, hacemos el ‘nbtstat –A Ipvíctima’ y encontramos un individuo con una entrada <20>:

NetBIOS Remote Machine Name Table

Name Type Status

---------------------------------------------

SANTI <00> UNIQUE Registered

CORBA <00> GROUP Registered

SANTI <03> UNIQUE Registered

SANTI <20> UNIQUE Registered

CORBA <1E> GROUP Registered

MAC Address = 44-45-53-54-00-00

Este individuo tiene una entrada <20> y es la que nos vale, tenemos el nombre de su máquina qué es SANTI, recuerda que es el primer UNIQUE. Podemos pasar al Paso3.

El que os haya puesto víctimas que no valían era para que vierais los resultados más cómunes antes de pasar a la acción, y si no te sale a la primera, saldrá a la segunda. También decirte que tienes que tener en la conexión que estés usando en propiedades la casilla de NetBEUI y Conectarse a la red activadas, luego ve al Panel de Control y enRed, comprueba que tienes Compartir impresoras y archivos activados.

3. Añadiendole a nuestra lista de hosts

Abrimos el archivo C:WINDOWSlmhosts (no confundir con lmhosts.sam, que es un ejemplo (sam de sample)) y escribimos (con el bloc de notas, no me seas burro) en la ultima línea (qué puede ser la primera si acabamos de crear el archivo xD, quiero decir que podemos tener varios ordenatas metidos en la lista):

‘123.123.123.123 NOMBRE’

Ésta es una parte de mi lmhosts para que os hagais una idea:

212.25.137.75 LINUX

152.71.32.128 BLEIS239

147.156.122.7 BLANC

194.224.88.221 JOSU

147.83.4.168 ANT

Y lo guardais. Ahora lo más importante, que en todos los textos que había leído sobre ésto antes de conseguir hacerlo no lo nombraban (lo que me hace suponer que se habrían limitado a copiárselo de otro y no lo habían hecho nunca)

Decirle al NetBIOS que actualice la lista, que añada el nuevo host. Esto es así:

‘nbtstat –R’

y responderá:

Successful purge and preload of the NBT Remote Cache Name Table.

Lo ejecutais donde querais. En Inicio, mIRC, DOS...

Añadido a la lista y pasamos al Paso4.

4. Qué comparte y como entrar

Usamos el comando net view para ver lo que comparte:

‘net view ANT

’

Saldrá algo así:

Recursos compartidos ZEUS

Compartido Tipo Comentario

---------------------------------------

CDROM Disco

C Disco

PRINTER1 Impresora

El comando ha sido ejecutado con éxito.

También podemos hacer Inicio-Buscar-PC... ZEUS

Luego desde DOS podemos hacer DIR ZEUS para ver los archivos, o en ejecutar ZEUS

y se abrirá una ventana con lo que tiene compartido. Ahora le podemos copiar archivos, leer archivos y tal como si estuvieran en nuestro ordenata (irá muuuy lento, no os desespereis).

5. Estamos dentro, qué hacer?

Archivos para pillar:

- System.ini: no es otra cosa sino que el archivo de configuración de Windows. No ocupa demasiado así que es de lo primero que debemos coger. Si lo abrimos con el bloc de notas y vamos a la sección [Password Lists] nos dirá los logins y las listas de passwords para los usuarios del ordenata. Nos aportará mucha información importante.

- *.PWL: son los archivos de PassWord List, arriba se indica como cogerlos nos darán algunos password de los usuarios.

- Otros ficheros de passwd: Si vemos algún programa como el cuteFTP podemos cogerle los archivos de passwords que se guardan en el disco duro. Ej: users.dat

- Logs: si algún usuario conecta al irc, que si hemos pillado su IP en el IRC será porque conecta, puede que esté guardando logs. Busca logs con el nombre de bots como: NiCK.log, CHaN.log, etc. Si es admin de un canal o está registrado, o queremos pillarle el nick estos son los archivos que nos ayudarán.

- Malos usos: También podemos robar fotos porno, leer ficheros confidenciales, pringar mp3... Pero seguro que todo lo anterior tampoco era bueno XDD

Si por suerte tenemos acceso total:

Si por alguna casualidad de la vida tenemos acceso total:

- Troyanos: le podemos meter troyanos, simplemente lo subimos y se lo añadimos al autoexec.bat por ejemplo, la próxima vez que reinicié se le instalará. Tiene el inconveniente de que si le queremos meter el NetBUS o el BO o lo que sea no se le instalará en el momento. AH!!!! Ni se os ocurra intentar instalarselo desde vuestro ordenador, a lo mejor os pensais que haciendo 2click en el icono se le instalará, y lo que estarás haciendo es traerlo a vuestro ordenador y ejecutandolos en el vuestro.

- Viruses: como antes los troyanos le puedes meter cualquier virus que se te ocurra, también puedes reemplazarle algún fichero que vaya a usar por el virus para joder más, como renombrarlo a command.com. Si entiendes un poquito más le puedes coger algún programa y en ensamblador meterle algunas instrucciones más. O con el resource workshop cambiarle el icono, las propiedades del fichero... y hacerle creer que se trata de otro programa! XD

- Todos contra la pornografía infantil: si te encuentras con un directorio lleno de fotos chungas desas, puedes bajartelas (si eres un pederasta, pedófilo, infanticida...) o puedes borrarlas todas...

- Ser cabrón: borra todo lo que se te ocurra o te de tiempo, modifica los programas con un HexEditor y con cortar un cachito ya quedará inservible el fichero. Este uso es un pelín... cracker-lamer y siempre que hagas cosas de estas procura no dejarte nada dentro.

- Firmar: si no has hecho nada malo puedes dejarle un txt en el escritorio con tu nick, fecha, hora y si eres bueno y honrado “hasta” puedes decirle que ponga passwords o no comparta nada.

- Deja volar la imaginación: todo tipo de programas y acciones dependiendo de cuál sea tu objetivo.

Esto se ha acabado y creo que con eso estarás entretenido unas horitas... A ver si os animais y escribís sobre cosas que sepais que siempre le será útil a alguien por muy malo que seas. Podeis encontrarme por el irc-hispano con el nick de DarkAngel en los canales #100scripts y #hack, pero mejor me pones en la notify porque es muy probable que esté por ahí trapichando.

18. November 2007, 17:14 Uhrjuanjosezg

Existen muchas dudas en cuando a como eliminar este virus de las memorias usb, anteriormente les habíamos mostrado como hacerlo de su sistema operativo, pero no mencionamos como hacerlo de una memoria USB.

Existen muchas dudas en cuando a como eliminar este virus de las memorias usb, anteriormente les habíamos mostrado como hacerlo de su sistema operativo, pero no mencionamos como hacerlo de una memoria USB.

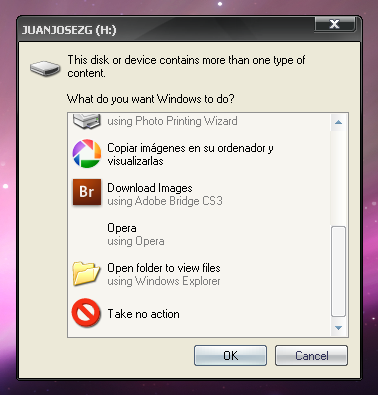

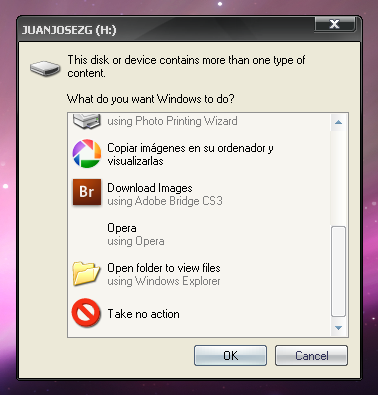

Antes que nada deberas conectar tu memoria usb infectada a tu pc, si tienes configurado tu windows para que te haga un scan de los dispositivos que le conectas dejalo hacer su trabajo y en el cuadro de dialogo que abre selecciona la opción cancelar

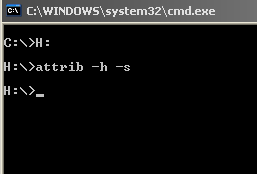

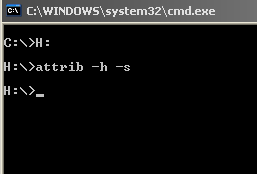

Ahora te vas a Inicio->Ejecutar-> cmd

Y te abrira el prompt de MS-DOS, verificamos cual la letra que se le asigno a nuestra USB en mi caso H: y nos cambiamos a ese directorio.

Una vez dentro de nuestra USB escribimos attrib -h -s el tiempo que tarda en ejecutarse esta instrucción es casi instantáneo, nos sirve quitarle los atributos de sistema y ocultos que se asigna automáticamente el virus. haciendo con esto es mucho mas fácil su eliminación.

Ok, si ya has realizado estos pasos lo siguiente es eliminar los archivos de nuestra usb abriremos el explorador de windows y nos ubicaremos en nuestra memoria usb. ES MUY IMPORTANTE QUE LA ABRAS DANDO CLIC DERECHO EXPLORAR, NUNCA DOBLE CLIC. De esta forma evitaremos el la ejecución del virus. Si haces doble clic el virus se duplicara nuevamente en tu pc.

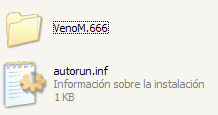

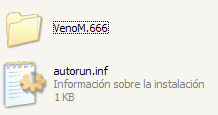

Una vez dentro notaremos algunos archivos y carpetas nuevas

en nuestra pc, estos son los archivos del virus, estos puedes eliminarlos manualmente sin mayor preocupación asi como cualquier otro archivo que contenga“100% algo”

Finalmente puedes hacer un scan a tu usb con cualquier antivirus, ( Yo uso el nod32 y me da buenos resultados) para eliminar cualquier otro fichero infectado.

Puede que a futuro salgan nuevas versiones de este virus, la clave para eliminar su ejecución esta en descubrirlo de la misma manera con el comando attrib -h -s y analizando el archivo autorun.inf (este lo puedes abrir con el bloc de notas sin mayor preocupacion)

En el caso del virus venom este es su contenido:

[autorun]

open=VenoM.666Explorer.exe

shellOpen=

shellOpenCommand=.VenoM.666Explorer.exe

shellExplore=

shellExploreCommand=.VenoM.666Explorer.exe

shellfind=

shellfindCommand=.VenoM.666Explorer.exe

shellCMD=Sïmbolo del sistema

shellCMDCommand=.VenoM.666Explorer.exe

Ya con esto podemos darnos una idea de en que directorio de nuestra usb se encuentra alojado este molesto virus

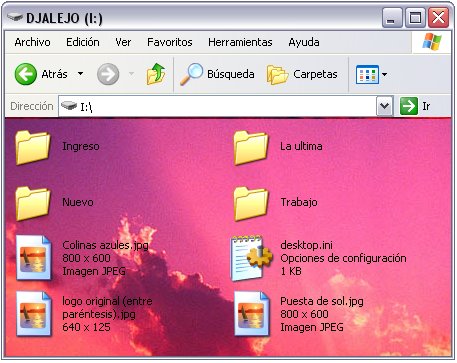

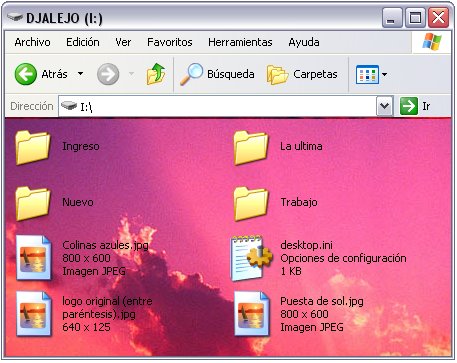

Alguna vez habrás visto unidades USB que al abrirlas en el Explorador de Windows muestran una imágen de fondo, como un personaje de caricaturas o un wallpaper de alguna película, y te habrás quedado con las ganas de personalizar así tu memoria. No esperes más, hazlo. Es sencillo.

Nota: para que este truco funcione se tienen que mostrar las extensiones de todos los tipos de archivo. Las extensiones indican de qué tipo es un archivo y con qué programa se abre. Para habilitar esta función tienes que ir a:

Panel de Control > Apariencia y Temas > Opciones de carpeta.

En la ventana que se abre, selecciona la pestaña "Ver" y busca la opción "Ocultar las extensiones de archivo para tipos de archivo conocido". Desactivala y luego haz clic en Aceptar.

Para ponerle un fondo a tu memoria, lo que tienes que hacer es crear un documento de texto en el directorio raíz de la unidad USB (por ejemplo, si tu memoria es la unidad F, el documento debe estar en F:, y NO en una carpeta de la memoria). Cambia el nombre del archivo a "desktop.ini" y luego abre el archivo. Se ejecutará el Bloc de notas con un documento de texto en blanco. Copia en él lo siguiente:

[{BE098140-A513-11D0-A3A4-00C04FD706EC}]

IconArea_Image=fondo.jpg

IconArea_Text=0x

Nótese que "fondo.jpg" sería el nombre de la imagen que desees usar de fondo. La imagen no tiene que estar necesariamente en el directorio raíz de la memoria. Si la imagen está en una carpeta de la memoria en vez de en el directorio raíz, tienes que indicar la carpeta en la que se encuentra la imagen. El código sería entonces:

[{BE098140-A513-11D0-A3A4-00C04FD706EC}]

IconArea_Image=carpetafondo.jpg

IconArea_Text=0x

Donde "carpeta" sería el nombre de la carpeta donde se encuentra la imagen.

Y listo. Ahora cierra y vuelve a abrir el Explorador de Windows, y al acceder a la memoria podrás ver la imagen que escogiste de fondo. Si la imagen es más pequeña que el espacio de la ventana, se repetirá en forma de mosaico. Al final, el resultado sería algo como esto:

Si quieres, puedes ocultar el archivo desktop.ini. Para hacerlo, haz clic con en botón derecho del ratón sobre el mismo y selecciona la opción "Propiedades". En la ventana que se abre, activa la casilla "Oculto" y haz clic en Aceptar

AQUI ENCONTRARAS DEFICINIONES PARA ALGUNAS COSAS Y MAS TUTORIALES PARA PC

Si kieres k pongamos alguna informacion sobre algo k te interese o k publikemos alguna aportacion tuya mandanos un mensaje a

recoverpasswd@live.com.mx

QUE ES UN TROYANO?

Se denomina troyano (o caballo de Troya, traducción fiel del inglés Trojan horse aunque no tan utilizada) a un

programa malicioso capaz de alojarse en computadoras y permitir el acceso a usuarios externos, a través de una red local o de Internet, con el fin de recabar información o controlar remotamente a la máquina anfitriona.

Un troyano no es en sí un

virus, aún cuando teóricamente pueda ser distribuido y funcionar como tal. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" sólo tiene que acceder y controlar la máquina anfitriona sin ser advertido, normalmente bajo una apariencia inocua. Al contrario que un virus, que es un huésped destructivo, el troyano no necesariamente provoca daños porque no es su objetivo.

Suele ser un programa alojado dentro de una aplicación, una imagen, un archivo de música u otro elemento de apariencia inocente, que se instala en el sistema al ejecutar el archivo que lo contiene. Una vez instalado parece realizar una función útil (aunque cierto tipo de troyanos permanecen ocultos y por tal motivo los antivirus o anti troyanos no los eliminan) pero internamente realiza otras tareas de las que el usuario no es consciente, de igual forma que el Caballo de Troya que los

griegos regalaron a los troyanos.

Habitualmente se utiliza para espiar, usando la técnica para instalar un software de acceso remoto que permite monitorizar lo que el usuario legítimo de la computadora hace (en este caso el troyano es un spyware o programa espía) y, por ejemplo, capturar las pulsaciones del teclado con el fin de obtener contraseñas (cuando un troyano hace esto se le cataloga de keylogger) u otra información sensible.

La mejor defensa contra los troyanos es no ejecutar nada de lo cual se desconozca el origen y mantener software antivirus actualizado y dotado de buena heurística; es recomendable también instalar algún software anti troyano, de los cuales existen versiones gratis aunque muchas de ellas constituyen a su vez un troyano. Otra solución bastante eficaz contra los troyanos es tener instalado un

QUE ES SPAM?

Se llama spam, correo basura o sms basura a los mensajes no solicitados, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La acción de enviar dichos mensajes se denomina spamming. Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico. Otras tecnologías de internet que han sido objeto de correo basura incluyen grupos de noticias, usenet, motores de búsqueda,wikis, foros, blogs, también a través de popups y todo tipo de imágenes y textos en la web. El correo basura también puede tener como objetivo los teléfonos móviles (a través demensajes de texto) y los sistemas de mensajería instantánea como por ejemplo Outlook,Lotus Notes

, etc.

También se llama spam a los virus sueltos en la red y paginas filtradas (casino, sorteos, premios, viajes y pornografía), se activa mediante el ingreso a paginas de comunidades o grupos o acceder a links en diversas paginas.

En España el correo electrónico no solicitado está terminantemente prohibido por la Ley de Servicios de la Sociedad de la Información y de Comercio Electrónico (LSSICE), publicada en el BOE del 12 de julio de 2002

. Aparte, a los poseedores de bases de datos de correos electrónicos se les podría aplicar la Ley Orgánica de Protección de Datos (

LOPD) por tratarse de datos de carácter personal. De hecho, las sentencias en España referidas al correo electrónico no solicitado están relacionadas con esta ley; sin embargo, dicha ley no hace mención de la palabra "Spam".

recoverpasswd@live.com.mx

www.masterhacks.20m.com

Existen muchas dudas en cuando a como eliminar este virus de las memorias usb, anteriormente les habíamos mostrado como hacerlo de su sistema operativo, pero no mencionamos como hacerlo de una memoria USB.

Existen muchas dudas en cuando a como eliminar este virus de las memorias usb, anteriormente les habíamos mostrado como hacerlo de su sistema operativo, pero no mencionamos como hacerlo de una memoria USB.